Cada vez más, las empresas tienen una mayor dependencia de la tecnología para gestionar los procesos clave de negocio. Desde que empezó la pandemia de la Covid-19, la velocidad de la migración a la nube se ha disparado y la tendencia del trabajo telemático hace que las estrategias tradicionales de infraestructura informática queden prácticamente obsoletas, dejando a la luz grandes brechas de seguridad.

Los ciberataques y otros riesgos crecen día a día. Por ello, es necesario disponer de un plan que permita tener una guía para implantar de forma coordinada y continua, medidas de seguridad y procedimientos para gestionar los riesgos identificados que puedan afectar a los activos, a la seguridad de la información y al negocio.

Así pues, conocer cuáles son los riesgos que afectan a los activos críticos, permite hacerles frente poniendo en marcha las medidas necesarias para garantizar la seguridad de la información de la empresa.

El Plan Director de Seguridad

El Plan Director de Seguridad consiste en la definición y priorización de un conjunto de proyectos en materia de seguridad de la información con el objetivo de reducir los riesgos a los que está expuesta la organización hasta unos niveles aceptables. Esto se consigue a partir de un análisis de la situación inicial, que se realiza considerando aspectos técnicos, organizativos, reguladores y normativos, entre otros.

Con el fin de elaborar el Plan Director de Seguridad es importante acotar y establecer el alcance. Este alcance determinará la magnitud de los trabajos y también cuál será el foco principal de la mejora después de la aplicación del plan: un único departamento, por ejemplo, el de TIC; un conjunto de procesos críticos, o sistemas específicos. Lo recomendable es determinar aquellos activos y procesos de negocio críticos sin los que la empresa no podría subsistir.

Fases del proyecto

El Plan Director de Seguridad incluye una serie de tareas, explicadas a continuación.

Análisis de la situación actual de la seguridad de la información en la empresa

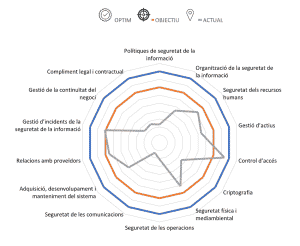

Esta fase es el punto de partida e incluye las entrevistas al personal clave del área de informática para conocer las medidas técnicas, organizativas y legales implantadas. A partir de ahí, obtenemos el mapa con la situación real de la seguridad de la información, la situación objetivo y el escenario óptimo.

Evaluación actual de las situaciones de riesgo de la compañía

En esta fase se identifican los activos, procesos de negocio críticos y personas con responsabilidad sobre estos activos. En otras palabras, las amenazas y la probabilidad de que se materialicen y afecten a los activos.

Los sistemas de información están constantemente sometidos a amenazas, que pueden abarcar desde fallos técnicos y accidentes hasta acciones intencionadas, más o menos lucrativas, de curiosidad, espionaje, sabotaje, vandalismo, chantaje o fraude.

El análisis del riesgo estudia estas amenazas desde el punto de vista de la probabilidad de que sucedan y de cuál sería su impacto.

- Identificación y valoración de los activos

Durante esta tarea se identifican los activos necesarios para que el sistema informático funcione y se clasifican por categoría.

- Diagnóstico de vulnerabilidades

Se identifican las amenazas presentes sobre los activos y se asignan los impactos. Se evalúa el daño que produce cada amenaza en caso de que se materialice una vulnerabilidad sobre un activo. Se mide en términos de disminución de su nivel de seguridad o del valor del activo.

- Estudio de los riesgos

Se definen los mecanismos de seguridad más adecuados a las necesidades de la organización desde el punto de vista de la capacidad tecnológica y los procedimientos organizativos necesarios. Se analiza el riesgo en los activos en función de la probabilidad y el impacto. Se determina el riesgo intrínseco, calculado sin implantar medidas de seguridad y el riesgo residual, aquél que la organización está dispuesta a asumir.

Decisión del tratamiento de los riesgos identificados

Llega el momento de concretar cuál es el nivel de riesgo aceptable por la empresa y seleccionar el tratamiento de cada riesgo identificado con el objetivo de reducir los niveles de riesgos no aceptables.

Planificación de los proyectos

En esta fase se detallan las medidas técnicas, organizativas y legales, así como los recursos necesarios a implantar para reducir los riesgos identificados.

Estas medidas deben incluir el coste económico, los recursos que se necesiten y las fechas de ejecución previstas para implantar las acciones que se hayan propuesto. Las acciones irán acompañadas de la justificación y la priorización, según el nivel de riesgo.

Finalización: Presentación y Aprobación del Plan Director de Seguridad

En esta fase se realiza el cierre formal del proyecto, mediante la elaboración y aprobación de un documento ejecutivo para el visto bueno de la dirección. La dirección tiene la responsabilidad de revisar y aprobar el plan director de seguridad y aportar los recursos necesarios para desarrollar los proyectos.

¿Cómo podemos ayudarte?

En Efimatica contamos con profesionales con experiencia en el sector TIC y en Gobierno, riesgo, seguridad, cumplimiento normativo de las TIC, protección de datos personales, auditoría de sistemas y seguridad de la información.

Nuestro objetivo siempre es aportar a la empresa la solución más conveniente en función de exigencias y necesidades de cada proyecto, tratando cada caso de manera diferente y, por tanto, único.

Contacta con nuestro equipo para recibir más información, estaremos encantados de ayudarte y ampliar esta información u otra relacionada con nuestros productos y servicios.